Cómo extraer los metadatos de sitios web utilizando FOCA para Windows

FOCA es una excelente herramienta de reconocimiento sitio web con un montón de características y capacidades interesantes. Recuerde, antes de atacar a cualquier sitio web o dominio, es fundamental para reunir tanta información como sea posible. A partir de esta información, se puede determinar el ataque que es más probable que trabajar en contra de ese sitio o red.

En este tutorial, vamos a mirar a la capacidad de la FOCA de encontrar, descargar y recuperar archivos de sitios web con los metadatos del archivo.

Estos metadatos nos puede dar una idea de la información tal como los usuarios (podría ser crítico en craqueo de contraseñas), sistema operativo (exploits son específicos del sistema operativo), direcciones de correo electrónico (posiblemente para la ingeniería social ), el software utilizado (una vez más, exploits son OS -, y cada vez más a menudo, específico de la aplicación), y si tenemos mucha suerte, contraseñas.

Paso 1 - Elegir el lugar donde guardar los resultados

Al instalar FOCA, se le recibió con una pantalla como la de abajo. La primera tarea que tenemos que hacer es iniciar un nuevo proyecto y luego decirle FOCA donde queremos salvar a nuestros resultados.

Paso 2 - Crear un proyecto

Crear un proyecto

En este tutorial, voy a comenzar con un proyecto lleva el nombre de la empresa de formación seguridad de la información, SANS, que se encuentra en sans.org , y voy a estar ahorrando mis resultados a c: \ foca .

Paso 3 - Obtención de los metadatos

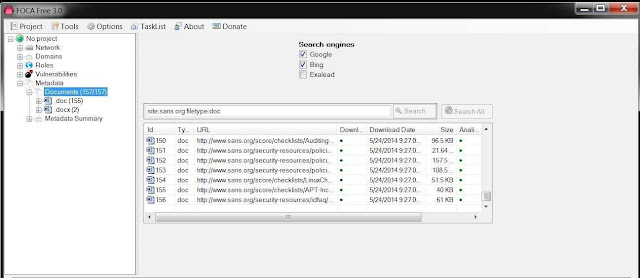

Al seleccionar los metadatos, se le tire hacia arriba una pantalla como la de abajo. En nuestro caso aquí, vamos a estar buscando sans.org para archivos .doc, por lo que la sintaxis para ser colocado en la ventana de búsqueda es:

sitio: sans.org filetype: doc

Esto buscará en todo el sitio web sans.org, en busca de archivos .doc. Cuando llegué a la búsqueda botón situado junto a la ventana, que comenzará a buscar y encontrar todos los archivos .doc en sans.org.

Por supuesto, si usted estaba buscando archivos .pdf u otros tipos de archivos, que pondría en ese tipo de archivo. También puede buscar varios tipos de archivos, mediante su inclusión después del tipo de archivo, tales como:

sitio: sans.org filetype: pdf, doc, xls

Paso 4 - Descargar los archivos

Una vez FOCA se hace recuperar una lista de todos los archivos .doc, podemos entonces hacer clic derecho sobre cualquier archivo y descargar el archivo en nuestro disco duro, descargar todos los archivos, o analizar los metadatos. Elegí para descargar todos los archivos .doc que encontré en sans.org.

Paso 5 - Recoger y analizar metadatos

Ahora que hemos descargado todos los archivos .doc, he elegido para analizar todos los metadatos en ellos. archivos de Microsoft Office recogen grandes cantidades de datos a medida que se crean y editan que entonces podemos extraer.

Cuando ampliamos la carpeta de metadatos en el Explorador de objetos, se puede ver que tenemos 156 archivos .doc y .docx 2 archivos.

Los tipos de metadatos recopilados

Justo debajo de la carpeta de documentos de metadatos es otra carpeta titulada, metadatos Resumen . Podemos hacer clic en él y que revela el tipo de metadatos se ha recogido de los archivos. Estos metadatos se divide en ocho (8) categorías:

- usuarios

- carpetas

- impresoras

- Software

- Los correos electrónicos

- Sistemas operativos

- contraseñas

- servidores

Vamos a echar un vistazo a los usuarios en primer lugar. Cuando hacemos clic en usuarios, podemos ver que FOCA ha recogido los nombres de todos los usuarios que trabajen en dichos archivos.

Cuando se hace clic en software , podemos ver las distintas ediciones de Microsoft Office que se ha utilizado, entre ellos cinco (5) usuarios que crearon sus documentos con Office '97 (hmm ... pregunto si hay cualquier Oficina '97 vulnerabilidades todavía fuera ¿ahí?).

También podemos buscar direcciones de correo electrónico que están incrustados en los documentos como se muestra a continuación. Obviamente, estas personas se están haciendo disponibles a un ataque de ingeniería social .

0 comentarios:

Publicar un comentario